「あの有名企業でも情報漏えいか…。うちは大丈夫だろうか?」

大企業の情報管理に関する不祥事の記事を読むたびに、不安に襲われてしまう情報セキュリティ担当、コンプライアンス教育担当の方は少なくないのではないでしょうか。

今どき、情報セキュリティ対策を「何も実施していない」という企業はないでしょう。しかし、「うちは大丈夫」と言い切れる企業もほぼないと思います。

なぜなら、情報セキュリティの「安心・安全」は、企業がいくら頑張っても、予算をかけても、目に見える形で構築できるものではないからです。それは、従業員一人一人の肩にかかっており、裏を返せば(少なくとも)従業員の数だけ、情報セキュリティ上のリスクが存在することになります。

それゆえ、形としての「完璧」を目指す情報セキュリティ対策は、従業員一人一人を縛り上げるような結果になってしまいがちです。

安全性を求めて対策を強化すれば業務効率が落ち、抜け穴をなくそうと制度上の機密性を高めれば制度自体の可用性が失われてしまいます。その影響をダイレクトに受けるのは、いつも従業員です。

では、どのような情報セキュリティ対策が真に合理的といえるのでしょうか。これに対して本稿が用意している解は、「有機的な情報セキュリティ対策の仕組み構築と、従業員の意識の底上げ」です。

企業は人でできています。まず、全ての従業員が自社の情報セキュリティの考え方と必要な手続きを理解し、自主的かつ応用的に業務に活用していけるようにします。そして、その中でPDCAサイクルを回し、企業全体で自社の情報資産を守っていく体制を作ります。

この一連の流れを実現することは、すなわち従業員を「リスクの源」と見なすのではなく「信頼できるパートナー」に変えるプロセスに等しいでしょう。

Microsoft Corporationは2020年6月、攻撃があっても動じない「Security Posture」[1]という考え方を提唱しました。それによると、今後の企業のセキュリティ対策では、攻撃ごとの対策を行うよりも、ぜい弱性のない状況をつくり上げ、維持していくことが重要になります。

これが実現できたとき、「うちは大丈夫」と言えるようになるのではないでしょうか。通り一遍のツールやルールを導入するだけでは「安心・安全」はやってきません。ぜひ本稿を参考に、情報セキュリティのスパイラルアップを目指しましょう。

\情報セキュリティの基本的な知識をわかりやすく、楽しく学べるeラーニング/

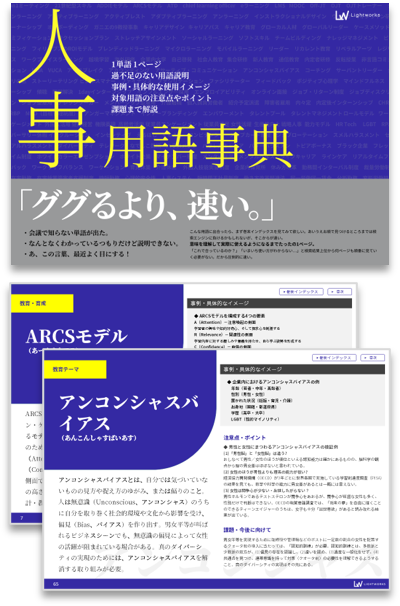

「情報セキュリティ対策」以外にも、「ARCSモデル」や「エンプロイアビリティ」など、近年話題の人事系キーワードについて詳しく知りたい場合は、163の用語を解説している「人事用語事典」をご利用ください。

⇒ダウンロードする

目次

1. 情報セキュリティ対策、事始めは「現状把握」のための3ステップ

上で述べた「有機的な情報セキュリティ対策」とは、どのようなものでしょうか。

それは、それぞれの対策に根拠があり、明確な目的が設定され、業務とのつながりが明らかになっている状態です。そしてそのことが従業員に明示され、PDCAサイクルが回っている状態です。

これを実現するためには、次の3つのステップが必要です。

(2)それぞれの情報資産について、価値を評価する

(3)それぞれの情報資産に対する「リスク」を明らかにする

言い換えると、「(1)私たちが守るべきものは何で、(2)それにはどのような価値があり、(3)どのようなリスクを有しているかをクリアにする」ということになります。

これは、対策を打つ前のいわば「現状把握」に当たります。何事においても言えることですが、何かを計画・実行するに当たって「己を知る」作業、「現在地を確認する」作業というのは非常に重要です。一つ一つ、丁寧に見ていきましょう。

1-1. 自社の「情報資産」を特定する

情報セキュリティ対策で守るべき対象は「情報資産」です。情報資産には、有形のものと無形のものがあります。

有形資産とは、例えばサーバーやコンピューターなどのハードウェア、ネットワーク機器、紙に印刷されたデータなどです。

無形資産とは、例えば顧客データ・人事データ・営業データなどのデータ、会話や電子メール、ブランド、従業員のスキルや能力から人の記憶まであります。

知識の経済化が進む今日では、特に組織における無形資産の重要性が増しているといえます。

また、資産は「その資産を所有・管理している当事者でなければ特定が難しい」という問題があります。自社の資産が何かを特定する際は想像で特定するのではなく、当事者やその管轄部署の責任者を含めたヒアリングが必要です。

1-2. 情報資産としての価値を評価する

自社の資産価値が特定できたら、情報セキュリティの観点から評価を行います。評価軸は「機密性」「完全性」「可用性」の3つです。

この3つは、日本工業規格 JIS Q 27001「情報セキュリティマネジメントシステム-要求事項」に定義されている情報セキュリティの構成要素であり、頭文字をとって「CIA」といわれます。

Confidentiality:情報の機密性

Integrity:完全性

Availability:可用性

機密性、完全性、可用性とは何か、JIS Q 27001の定義を基に、それぞれ見ていきましょう。

機密性(Confidentiality)

“認可されていない個人、エンティティ又はプロセスに対して、情報を使用不可又は非公開にする特性。”

つまり、機密性とは情報へのアクセスのしやすさ(しにくさ)を指します。例えば、アクセス権の設定、ID・パスワードによる認証などが機密性を高めるための手段です。

完全性(Integrity)

“資産の正確さ及び完全さを保護する特性。”

つまり、完全性とはその情報資産が正確かつ完全な状態に保たれることの重要性を指します。重要性が高い場合は、その情報資産は改ざんや誤りから保護されなければなりません。

例えば、ファイアウォール、侵入検知/防御システム、アクセス制御、デジタル署名などが完全性を高めるための手段です。

可用性(Availability)

“認可されたエンティティが要求したときに、アクセス及び使用が可能である特性。”

つまり、可用性とはその情報資産が利用できることの影響度合いを指します。これが高い場合、許可された利用者は必要なときに情報や関連する資産にアクセスできなければなりません。同時に、情報の紛失や破損、システムの停止などから保護されていなければなりません。

例えば、電源対策、ハードウェア強化、バックアップ/リカバリ、回線やシステムの二重化などが可用性を高める手段です。

では、この3つの要素を使ってどのように資産を評価していくのでしょうか。

一般財団法人日本情報経済社会推進協会の「法規適合性に関するISMSユーザーズガイド」[2]では、それぞれの要素の評価基準を以下のように例示しています。

<機密性の基準例>

| 資産価値 | クラス | 説明 |

| 1 | 公開 | 第三者に開示・提供可能 内容が漏洩した場合でも、ビジネスへの影響はほとんどない |

| 2 | 社外秘 | 組織内では開示・提供が可能(第三者には不可) 内容が漏洩した場合、ビジネスへの影響は少ない |

| 3 | 秘密 | 特定の関係者又は部署のみ開示・提供可能 内容が漏洩した場合、ビジネスへの影響は大きい |

| 4 | 極秘 | 所定の関係者のみに開示・提供可能 内容が漏洩した場合、ビジネスへの影響は深刻かつ重大である |

<完全性の基準例>

| 資産価値 | クラス | 説明 |

| 1 | 不要 | 参照程度でしか利用されていないので問題がない |

| 2 | 要 | 改ざんされると問題があるが、ビジネスへの影響はない |

| 3 | 重要 | 完全性が維持できないとビジネスへの影響は深刻かつ重大である |

<可用性の基準例>

| 資産価値 | クラス | 説明 |

| 1 | 低 | 情報が利用できなくてもビジネスに支障がない |

| 2 | 中 | 情報が利用できないとビジネスに支障はあるが、代替手段で業務ができる。または、情報が利用できるまでの遅延が許される |

| 3 | 高 | 必要時に確実に情報が利用できないとビジネスへの影響は深刻かつ重大である |

こういった指標を自社で定め、資産を評価していきます。

例えば、営業概況レポート(週次の役員会議で売り上げなどが報告されるレポート)であれば、以下のような評価になります。

・機密性:3

→営業戦略が見えるため競合他社に流出するとビジネスに大きな影響が出る

・完全性:2

→改ざんされると問題があるが、修正が可能なためビジネスへの影響はない

・可用性:2

→現状が見えにくくなるため支障はあるが、代替手段で対応が可能

資産価値は、3×2×2=12です。

上記はあくまで基準例のため、数値を掛け合わせるのではなく足す、最も数値が高いものを採用するなど、自社に適した内容を検討してください。

資産価値を評価する目的は、優先順位を決めることです。つまり、全ての情報資産を評価することに意味はありません。定量化して意味がある対象に絞って実施しましょう。

上記の評価方法について、自社には少し過剰、あるいは細か過ぎると感じる方は、もっとシンプルな評価方法を活用することもできます。

例えば、ある情報資産が漏えいした場合の「経営[3]への影響」という観点で、以下の4段階で評価を行う方法があります。

1:ほとんどない

2:小さい

3:大きい

4:深刻かつ重大

これ以外にも、「短期的な影響」と「中・長期的な影響」といった時間軸を入れて分けるなどの評価方法が考えられます。

1-3. 情報資産に対応する「リスク」を明らかにする

「情報資産(守るべきもの)とその価値」を明らかにしたら、それぞれの情報資産について「事故(インシデント)が発生する可能性」すなわち「リスク」を明らかにしていきます。

インシデントは「ぜい弱性に脅威が結び付く」ことで起こります。よってリスク(可能性)を明らかにするためには、その構成要素である「脅威とぜい弱性」について明らかにする必要があります。

そのためのステップは、次の3つで構成されます。

(2)ぜい弱性を評価する

(3)リスク値を算出する

1つずつ確認していきましょう。

(1)脅威を評価する

情報セキュリティにおける「脅威」とは何でしょう。それはインシデントを起こす「要因」となるものです。

GMITS(Guidelines for the Management for IT Security)[4]によると、情報セキュリティにおける脅威は大きく「人為的脅威」と「環境的脅威」の2つに分類され、人為的脅威は「意図的な脅威」と「偶発的な脅威」の2つに分類されます。

<情報セキュリティにおける脅威>

| 脅威 | 例示 | |

| 人為的脅威 | 意図的脅威 | 不正アクセス、盗聴・盗視、盗難、ウイルス、情報持ち出しなど |

| 偶発的脅威 | ヒューマン・エラー、故障、停電、誤動作など | |

| 環境的脅威 | 地震、台風、雷、火事など | |

これを見ていただくと分かる通り、脅威がゼロになることは決してありません。

一方で、これらがどの程度の脅威なのかを評価することは可能です。脅威の度合いは「発生可能性」で評価します。発生可能性は、頻度によって「低い」「中程度」「高い」を数値で表現する方法が一般的です。

一般財団法人日本情報経済社会推進協会の「ISMSユーザーズガイド」[5]では、以下のような例を示しています。

<情報セキュリティにおける「脅威」の発生可能性>

| 発生可能性 | 区分 | 説明 |

| 1 | 低い | 発生する可能性は低い。発生頻度は1年に一回あるかないかである。 |

| 2 | 中程度 | 発生する可能性は中程度である。発生頻度は半年以内に一回あるかないかである。 |

| 3 | 高い | 発生する可能性は高い。発生頻度は1ヶ月に1回以上である。 |

引用元:一般財団法人 日本情報経済社会推進協会『ISMSユーザーズガイド-JIS Q 27001:2014(ISO/IEC 27001:2013)対応』,平成26年4月14日,p.107.

こういった判断基準で脅威の度合いを評価します。

(2)ぜい弱性を評価する

情報セキュリティにおける「ぜい弱性」とは、脅威によって利用される可能性のある弱点や欠陥のことで、「バグ」や「セキュリティホール」といった表現をされるものです。このぜい弱性と脅威が結び付いて情報セキュリティ・インシデントが発生します。

情報資産には必ず何かしらのぜい弱性がありますが、ぜい弱性はそれ単体ではインシデントにはなりません。このため、脅威が存在しないぜい弱性は情報セキュリティ上対策を施す優先順位を下げてよいということになります。

ぜい弱性の評価では、情報資産が持つ弱点の度合いを評価します。何も対策を施さず、弱点がそのままになっているのであればぜい弱性は「高い」といえます。このように、ぜい弱性も脅威同様、多くの場合「低い」「中程度」「高い」の3段階で評価されます。

では、ぜい弱性はどこに、そしてどのように存在するのでしょうか。

ぜい弱性は、バグやセキュリティホールといったハードウェア、ソフトウェア上の弱点・欠陥に存在するものと、適切な運用がされていないために情報セキュリティが維持できなくなっているものの2種類が存在します。

以下はぜい弱性をチェックするための「ぜい弱性」と「関連する脅威」の例です。

| ぜい弱性の分類 | ぜい弱性の例 | 関連する脅威の例 |

| 環境・施設 | ドア、窓などの物理的保護の欠如 | 盗難 |

| 不安定な電源配給設備 | 停電、誤作動 | |

| 災害を受けやすい立地条件 | 洪水、地震など | |

| ハードウェア | 湿度変化に影響を受けやすい | 故障、誤作動 |

| 記憶媒体のメンテナンス不足 | 故障、情報漏えい | |

| ソフトウェア | 仕様書の不備 | ソフトウェア障害、誤作動 |

| アクセスコントロールの欠如 | なりすまし、改ざん、情報漏えい | |

| 不適切なパスワード | 不正アクセス、改ざん、情報漏えい | |

| 監査証跡(ログ管理)の欠如 | 不正アクセス | |

| バックアップコピーの欠如 | 復旧不能 | |

| 文書化の欠如 | オペレーティングミス | |

| 通信 | 保護されていない通信経路 | 盗聴 |

| ケーブル接続の欠陥 | 通信傍受、通信不能 | |

| 非暗号化 | 情報漏えい | |

| 文章 | 保管不備 | 盗難、紛失 |

| コピーに関する教育の不徹底 | 盗難、情報漏えい | |

| 人事 | 要員の欠如 | ミス、不満によるいやがらせ |

| 清掃スタッフなどに対する監督不在 | 盗難、システム破壊 | |

| 不十分なセキュリティ訓練 | オペレーションミス、復旧遅延 | |

| セキュリティ意識の欠如 | 情報漏えい、システム破壊 | |

| そのほか | 予算不足 | さまざまな脅威 |

| 不適切な保守サービスの利用 | 故障時に復旧不能 | |

| 納入情報の保管不備 | 信用の失墜 |

引用元:駒瀬彰彦「情報セキュリティマネジメントシステム基礎講座(4):ISMS構築で重要なリスクアセスメントの手法:GMITS-Part3」,『@IT』http://www.atmarkit.co.jp/ait/articles/0210/17/news001.html(閲覧日:2020年12月1日)

このように、情報資産と脅威をセットにして「ぜい弱性の度合い」を確認してください。

(3)リスク値を算出する

ここまでのステップで求めてきた値を式に当てはめ、情報資産のリスク値を算出します。リスク値を求める式[6]は以下の通りです。

算出に当たっては、以下のようなマトリックス表を使います。

<リスク値算出のためのマトリックス >

| 脅威 | 1 | 2 | 3 | |||||||

| ぜい弱性 | 1 | 2 | 3 | 1 | 2 | 3 | 1 | 2 | 3 | |

| 資産の価値 | 1 | 1 | 2 | 3 | 2 | 4 | 6 | 3 | 6 | 9 |

| 2 | 2 | 4 | 6 | 4 | 8 | 12 | 6 | 12 | 18 | |

| 3 | 3 | 6 | 9 | 6 | 12 | 18 | 9 | 18 | 27 | |

| 4 | 4 | 8 | 12 | 8 | 16 | 24 | 12 | 24 | 36 | |

引用元:一般財団法人 日本情報経済社会推進協会『ISMSユーザーズガイド-JIS Q 27001:2014(ISO/IEC 27001:2013)対応-リスクマネジメント編』,2015年3月31日,p.47.

この表を使って情報資産ごとにリスク値を算定します。数値が大きいほどリスクが大きい情報資産です。

【例】

脅威=3(機密性、完全性、可用性の評価のうち最も数値の高いものを採用)

ぜい弱性=2

資産の価値=4

→リスク値=24(3*2*4)

例の場合、以下のようにプロットされます。

| 脅威 | 1 | 2 | 3 | |||||||

| ぜい弱性 | 1 | 2 | 3 | 1 | 2 | 3 | 1 | 2 | 3 | |

| 資産の価値 | 1 | 1 | 2 | 3 | 2 | 4 | 6 | 3 | 6 | 9 |

| 2 | 2 | 4 | 6 | 4 | 8 | 12 | 6 | 12 | 18 | |

| 3 | 3 | 6 | 9 | 6 | 12 | 18 | 9 | 18 | 27 | |

| 4 | 4 | 8 | 12 | 8 | 16 | 24 | 12 | 24 | 36 | |

ここまでで、(1)私たちが守るべきものは何で、(2)それにはどのような価値があり、(3)どのようなリスクを有しているか、が明らかになりました。

この結果を踏まえ、リスク値の高いものから順に、それぞれの対策をどうしていくかを検討していきます。

リスク値の算出によって対策を取るべき情報資産の優先順位がクリアになり、最適なセキュリティ対策の選択と決定が可能になりますが、全てを実施対象にすると相応のコストがかかります。

コストを抑えたい場合は、資産価値が高いと評価された情報資産に限定するとよいでしょう。

人事に関する注目トピックを毎週お届け!⇒メルマガ登録する

2. 情報セキュリティ対策を検討する

自社が有する情報資産についての「現状把握」が済んだら、いよいよ対策を講じていきます。

情報セキュリティ対策は対策を施す4つの領域(種類)に分けられ、それぞれに5つの機能があります。効果的なセキュリティ対策を施すには、各領域でどの機能を備えていくかを十分に検討していく必要があるのです。

まず、対策を施す領域(対策の種類)とは、以下の3つです。

| 対策の種類 | 手段 |

| 技術的対策 | ウイルス対策システム・ファイアウォール・侵入検知システム・認証システムなど |

| 人的対策 | 従業員教育(研修・eラーニング) 、情報セキュリティポリシーやガイドラインの策定、ルール作り、またそれらを徹底するためのPDCAサイクルの構築など |

| 物理的対策 | オフィスへの入退室・施錠管理、情報機器やUSBメモリ・ 紙などの記録媒体の管理(移動・輸送・廃棄) |

そして、それぞれの領域に対し、5つの機能が定義されます。

| 対策の機能 | |

| 抑止 | 「インシデントの発生を未然に防ぐ」 情報セキュリティポリシーの策定・運用、情報セキュリティ教育の実施、運用(遵守)状況の監査、社内ネットワークの監視など |

| 予防 | 「被害を受けにくくする」 定期メンテナンス、ぜい弱性検査(ぺネトレーションテスト)、ソフトウェアのバージョンアップ、パッチの適用、不要なサービスやユーザアカウントの停止・削除など |

| 防止 | 「脅威に対し直接働きかける」 アクセス制御、ユーザ認証、認証の強化、デジタル署名、ハードウェアの冗長化など |

| 検知・検出 | 「インシデントを発見・通知する」 リアルタイムのウイルス、不正アクセスの監視、ログ解析、ハードウェアの稼動状況監視、重要施設への監視カメラの設置など |

| 対応(回復) | 「被害・影響を最小化し、正常な状態に回復する」 バックアップデータの出力・保存、リストア手順の整備、ログの出力と保存、不測事態発生時の対応手順や体制の整備、不測事態を想定した対応訓練など |

情報セキュリティ対策は、優先度の高いものから、この5つの機能をバランス良く組み合わせて行っていくことが肝要です。

なお「抑止」と「予防」は似ていますが、抑止は「人という脅威」への対策であり、予防はハードウェアやネットワークのぜい弱性への対策と考えてください。

先ほど「効果的なセキュリティ対策を施していくには、各領域でどの機能を備えていくかを十分に検討する必要がある」と述べましたが、それは、企業が実施する情報セキュリティ対策が往々にして「防止機能の実装」に偏りがちなためです。

システムを導入したり強化したりすることで防止機能を強化することは簡単ですが、それらは以下のような問題を伴います。

・コストがかかる

・制約が従業員にかかる場合は生産性を損なう可能性がある

・手間が増えることにより従業員の不満が高まる

つまり、「厳しくすることは簡単だが、失うものもある」ということを考慮する必要がある、ということです。

「『守り』を固めるためにコストをかけるのはやむなし」というスタンスになりがちな情報セキュリティ対策に、例えば「利益貢献」といった「攻め」の観点を加えることで、自社独自の情報セキュリティ対策が構築できるはずです。

最近では、サイバー事故により生じた損害賠償責任、対策費用などを包括的に補償する保険も出ています。このような保険の活用は、情報セキュリティ対策のコストを削減する方法として、検討の価値があります。

参考)一般社団法人 日本損害保険協会「サイバー保険とは」,『サイバー保険』,

http://www.sonpo.or.jp/cyber-hoken/about/(閲覧日:2021年5月25日)

3. 対策の成否を握る情報セキュリティの「マネジメント」と「ガバナンス」

情報セキュリティ対策を成功に導くには、適切なフレームワークと体制が必要です。そのために必要なのが、情報セキュリティマネジメントと情報セキュリティガバナンスです。

情報セキュリティマネジメントとは、企業・組織における情報セキュリティの確保に組織的・体系的・継続的に取り組むことです。

情報セキュリティガバナンスとは、情報セキュリティマネジメントを機能させ、組織内に徹底させるための仕組み(経営者の方針決定、状況のモニタリング、及び利害関係者に対する情報開示と利害関係者による評価)を構築・運用することです。

情報セキュリティマネジメントは経営者が情報セキュリティにおけるリスクに関して企業・組織を規律することであり、情報セキュリティガバナンスはその経営者を規律すること、と言い換えてもよいかもしれません。

3-1. 情報セキュリティ「マネジメント」のフレームワーク

情報セキュリティマネジメントのフレームワークは、情報セキュリティマネジメントシステム(ISMS: Information security management system)と呼ばれています。

そして、ISMSのプロセスはPDCAサイクルによって管理されます。ここでは「PDCAサイクルとは何か」ということについて触れませんが、ここまで触れてきたことを実行することで、理想的なPlanを立てるのに十分な情報が手元に集まっているはずです。

その情報を基に立てたPlanからこのサイクルを回すに当たって、大きな影響を及ぼすのが情報セキュリティガバナンスです。

3-2. 情報セキュリティ「ガバナンス」のフレームワーク

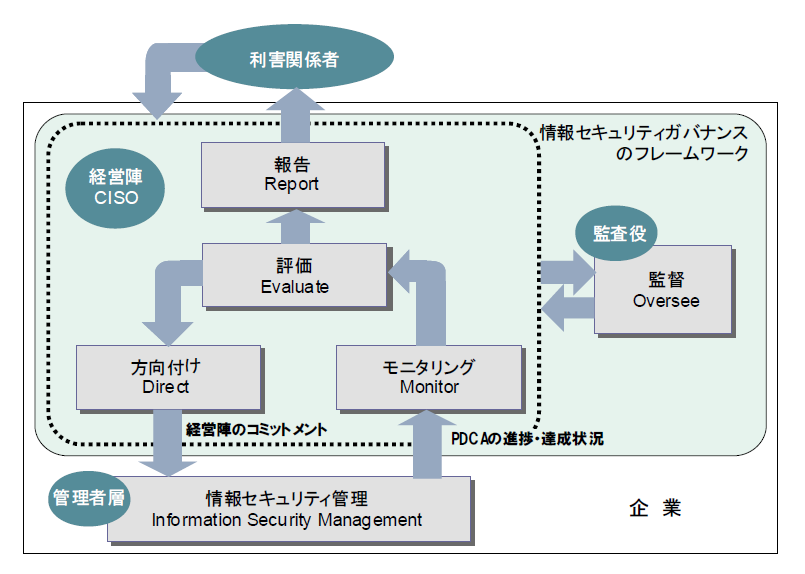

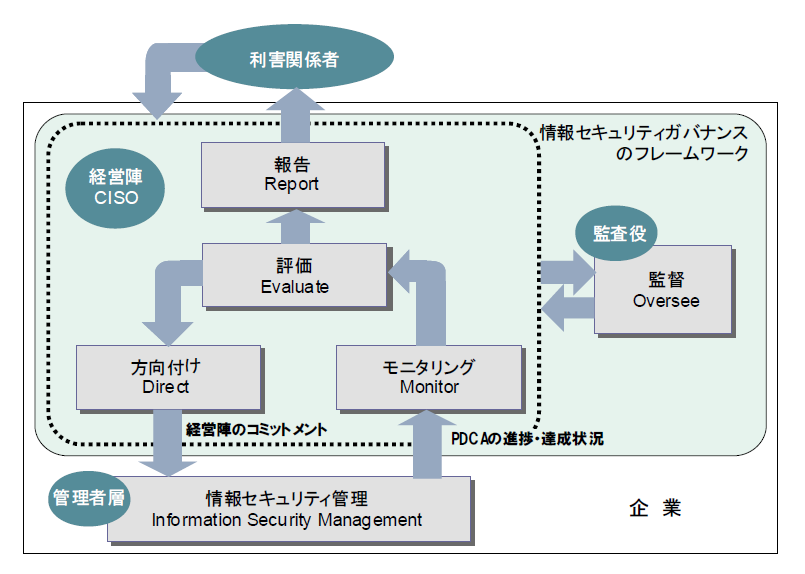

情報セキュリティガバナンスには、以下のようなフレームワークが定義されています。

図表)情報セキュリティガバナンスのフレームワーク

出典:経済産業省『情報セキュリティガバナンス導入ガイダンス』平成21年6月,https://www.meti.go.jp/policy/netsecurity/downloadfiles/securty_gov_guidelines.pdf(閲覧日:2021年4月15日)

各ステップの説明は以下の通りです。

・Direct(方向付け):経営層による目的・目標の設定

・Monitor(モニター):PDCAサイクルのモニタリング

・Evaluate(評価):ガバナンスの評価、方向付けの評価

・Oversee(監督):方向付け、モニタリング、評価の遂行確認・監査

・Report(開示・報告):利害関係者への説明

ISO/IEC27001の要求事項である「5.経営陣の責任」では、経営陣のコミットメントや経営資源の運用管理が明確に位置付けられています。そしてこれらの中には、以下のようなリスク管理の重要責任が述べられています。

・リスクに対して対策を実施するかどうかを判断する基準であるリスク受容の基準

・企業にとってそのリスクは受け入れてよいという水準を決定する

この「経営陣の責任」こそが、情報セキュリティガバナンスの本質を明確に示しているといえます。

3-3. ガバナンスとマネジメントの関係

情報セキュリティガバナンスと情報セキュリティマネジメントは相互に連動し、一体となって運用されなければなりません。

先ほど挙げた経済産業省の「情報セキュリティガバナンスのフレームワーク」を見ると、情報セキュリティに関する具体的なPDCAを回すのはマネジメントの管轄であることが分かります。

図表)情報セキュリティガバナンスのフレームワーク(再掲)

経営陣の役割は、方向付けを行い、現場が回すPDCAにコミットし、その進捗や達成状況をモニタリングすることです。

これに対し、現場には経営陣の取り決めた方向性にのっとって具体的な対策を打ち出し、着実にPDCAサイクルを回していくことが求められます。

さらに、マネジメントの下で採用された情報セキュリティ対策群を「コントロール」と表すことにすると、企業の情報セキュリティの取り組み全体を「ガバナンス」「マネジメント」「コントロール」の体系でより明確にモデル化することができます。

情報セキュリティ対策になぜ「計画」が必要か

2015年度の情報漏えいによる想定損害賠償総額がどれくらいか、ご存知でしょうか。

NPO日本ネットワークセキュリティ協会による「情報セキュリティインシデントに関する調査報告書」[7]によると、2015年は2541億3663万円とされています。2014年は大規模なインシデントがあり、1兆6642億3910万円でした

特定の企業や組織を標的に徹底した事前調査を経て行われる標準型攻撃、ルーターや監視カメラといったIoT機器を何十万台と動員して行われた大規模な分散型サービス妨害(DDoS)攻撃など、サイバー攻撃の高度化・巧妙化が進み、情報セキュリティ対策の重要性は増す一方となっています。

これを受け、政府は2014年に可決・成立したサイバーセキュリティ基本法に基づいて、2015年1月に各省庁に対し強い権限を持つサイバーセキュリティ戦略本部を設置しました。近年、このように情報セキュリティ対策を強化する動きが活発化しています。

情報資産に対する脅威は次々にその形を変えて進化し続けており、企業にとっても情報漏えいリスクは増大しているといえるでしょう。

情報セキュリティ対策は世の中の動きに合わせて、常に見直しと改善(PDCAサイクル)を施す必要があるのです。

最適なP(Plan)を立てることで、手間を減らしながら持続的に発展する対策のスパイラルを回していくことが可能になります。

4. 対策を実行する際に押さえておきたい4つのポイント

冒頭で「従業員の数だけ、情報セキュリティ上のリスクが存在する」と述べました。

情報セキュリティ対策は企業にとって脅威となるリスクに対処するために行われますが、そのリスクは「人」にあります。ゆえに、対策の内容はどうしても従業員の自由度を下げる方向に傾きがちです。

もちろん、厳しいルールで縛ればリスクは減るでしょう。しかし、同時に業務遂行の効率が下がったり、精神面の負担が大きくなったりするといった別の課題が発生し、長期的に見ると利益が減ってしまう可能性があります。

統制を意識するあまり、本来組織としての利益を追求するために行われる対策が目的化してしまい、その先にある目標が従業員間で共有されず、ルールが形骸化してしまう、といった事態もよく見られます。

ツールの利用制限や情報へのアクセス制限によって業務の遂行を「阻害されている」と感じた従業員が増えると、アカウントの貸し借りなど、ルールをかいくぐる悪しき習慣が生まれてしまう可能性もあります。

また、ルールがあるからと安心してしまうと、パスワードを盗み見たり関係者を装って資料を閲覧したりするなど、技術的な対策では対処できない「ソーシャルハッキング」を誘発してしまう恐れもあります。

そうすると、情報セキュリティ対策を具体化する際は、厳しいルールを敷かず、それでいてリスクを減らせる方法を考えるのがベストということになります。もちろんこれは容易なことではありませんが、ヒントとして提示したいのは「教育」と「エンゲージメント」です。

教育の目的は、従業員一人一人の意識を変えることです。情報セキュリティに対する意識、有事の際の事業インパクトへの理解などは、定期的に教育を行うことで深めることができます。

特に、同業他社の事例や、自社で過去に起きた事例を題材にした学習は、当事者意識を高めることにつながります。

同時に、企業に対する帰属意識や、所属する組織への愛着を深める施策も検討するとよいでしょう。エンゲージメントの向上には離職防止やパフォーマンス改善などさまざまな効果がありますが、情報管理やコンプライアンスに関する意識の改善にも役立ちます。

施策の目標は、自分のふとした行いがリスクとなり得ることを認識し、日々の言動に対して注意を払うことの習慣化(無意識的にできるようになる)です。こうした風土を組織に根付かせることができれば、従業員同士でより良い効果を生んでいくことができるでしょう。

上記のことを踏まえ、ここでは具体的な情報セキュリティ対策を検討する際の考え方として、以下4つのポイントをご提案します。

1. ルール化することの弊害を考える

2. 従業員の意識の底上げを行う(教育、エンゲージメント施策など)

3. 対策をコスト化するのではなく、組織としての利益につなげるという発想を持つ

4. 対症療法(個別の症状に対する対策)ではなく根本治療を考える

このように考えると、従業員をより信頼し、従業員が自由度高くツールや情報を使ってより良いパフォーマンスするための土壌を厳しく統制を敷かずともつくることができるのではないでしょうか。

もちろん簡単なことではありませんが、年々増す情報セキュリティ上のリスクと、日本企業の使命とされている「生産性の向上」の板挟みの中で、いたちごっこではない真に効果的・合理的な情報セキュリティ対策とは何か、と考えてみてください。それは「組織づくり」の一部なのではないか、そのように思えます。

▲全社向けeラーニング「情報セキュリティ研修」サンプル動画

関連記事:情報セキュリティ研修を成功させるには?eラーニングでの実施事例も紹介します

5. まとめ

本稿では、合理的な情報セキュリティ対策の構築について解説しました。

業務の効率化や制度の可用性を維持しつつ、セキュリティ対策を強化するには、有機的な情報セキュリティ対策の仕組みと従業員の意識の底上げが重要です。

有機的な情報セキュリティ対策の仕組みとは、それぞれの対策に根拠があり、明確な目的が設定され、業務とのつながりが明らかになっている状態のことです。そして、そのことが従業員に明示され、PDCAサイクルが回っている状態を指します。

これを実現させるためには、以下の3つのステップが必要です。

(1)自社の情報資産を特定する

(2)それぞれの情報資産について、価値を評価する

(3)それぞれの情報資産に対するリスクを明らかにする

これらの要素を考慮し、自社が有する情報資産についての現状把握を済ませたら、具体的な情報セキュリティ対策を講じます。鍵となるのは、情報セキュリティマネジメントと情報セキュリティガバナンスです。

情報セキュリティマネジメントとは、企業・組織における情報セキュリティの確保に組織的・体系的・継続的に取り組むことです。

情報セキュリティガバナンスとは、情報セキュリティマネジメントを機能させ、組織内に徹底させるための仕組みを構築・運用することです。

情報セキュリティマネジメントと情報セキュリティガバナンスに定義されているフレームワークを使うことで、経営陣と現場の双方に求められている役割を明確に理解できます。

情報セキュリティ対策の「完璧」を目指すため、従業員を厳しいルールで縛ればリスクは減るでしょう。しかし、個々の精神的負担が大きくなったり、ルールをかいくぐる悪しき習慣が生まれたりする可能性があります。

よって、情報セキュリティ対策を具体化する際は、厳しいルールを敷かず、従業員一人一人の意識を変えることがベストといえます。

例えば、従業員に対する定期的な教育によって、情報セキュリティに対する意識や有事の際の事業インパクトへの理解を深めることができます。

また、企業に対する帰属意識や、所属する組織への愛着を深めるための施策を講じるなど、エンゲージメントを向上させることも情報管理やコンプライアンスに関する意識の改善に役立ちます。

企業にとって貴重な財産である情報をしっかりと守るためには、情報セキュリティ対策が不可欠です。しかし、方法を誤ると企業に不利益をもたらす可能性もあります。合理的な情報セキュリティ対策とは何かを考察し、自社に必要な制度の構築を行いましょう。

社員教育や人材開発を目的として、

・eラーニングを導入したいが、どう選んだらよいか分からない

・導入したeラーニングを上手く活用できていない

といった悩みを抱えていませんか?

本書は、弊社が20年で1,500社の教育課題に取り組み、

・eラーニングの運用を成功させる方法

・簡単に魅力的な教材を作る方法

・失敗しないベンダーの選び方

など、eラーニングを成功させるための具体的な方法や知識を

全70ページに渡って詳細に解説しているものです。

ぜひ、貴社の人材育成のためにご活用ください。

プライバシーポリシーをご確認いただき「個人情報の取り扱いについて」へご同意の上、「eBookをダウンロード」ボタンを押してください。

[1] Japan News Center「攻撃があっても動じない IT 環境のカタチ: Security Posture」,『Microsoft』,https://news.microsoft.com/ja-jp/2020/06/18/200618-it-environment-security-posture/(閲覧日:2021年6月18日)

[2] 一般財団法人 日本情報経済社会推進協会『法規適合性に関するISMSユーザーズガイド-JIS Q 27001:20-6(ISO/IEC 27001:2005)対応-』p.64-65.

[3] ここでは、経営=「人的コスト・金銭的な損失・機会損失・ブランド(信用)の失墜」をイメージします。

[4] ISO(国際標準化機構)のテクニカルレポートISO/IEC TR 13335のこと。

[5] 一般財団法人 日本情報経済社会推進協会『ISMSユーザーズガイド-JIS Q 27001:2014(ISO/IEC 27001:2013)対応』,平成26年4月14日,p.107.

[6] 岡本卓馬「情報セキュリティにおけるリスクの定量化手法」,『UNISYS TECHNOLOGY REVIEW 第 86 号』,https://www.unisys.co.jp/tec_info/tr86/8606.pdf(閲覧日:2020/12/1)

[7] NPO日本ネットワークセキュリティ協会「2015年 情報セキュリティインシデントに関する調査報告書」,2016年6月17日,https://www.jnsa.org/result/incident/data/2015incident_survey_sokuhou.pdf

NPO日本ネットワークセキュリティ協会「2014年 情報セキュリティインシデントに関する調査報告書」,2016年7月11日,https://www.jnsa.org/result/incident/2016/2016-026.pdf

参考)

日本情報処理開発協会『法規適合性に関するISMSユーザーズガイド-JIS Q 27001:20-6(ISO/IEC 27001:2005)対応-』p.64-65.

一般財団法人 日本情報経済社会推進協会『ISMSユーザーズガイド-JIS Q 27001:2014(ISO/IEC 27001:2013)対応』,平成26年4月14日,p.107.

一般財団法人 日本情報経済社会推進協会『ISMSユーザーズガイド-JIS Q 27001:2014(ISO/IEC 27001:2013)対応』,平成26年4月14日,p.107.

駒瀬彰彦『情報セキュリティマネジメントシステム基礎講座(4):ISMS構築で重要なリスクアセスメントの手法:GMITS-Part3』,「@IT」

http://www.atmarkit.co.jp/ait/articles/0210/17/news001.html(閲覧日:2020年12月1日)

一般財団法人 日本情報経済社会推進協会

『ISMSユーザーズガイド-JIS Q 27001:2014(ISO/IEC 27001:2013)対応-リスクマネジメント編』,2015年3月31日,p.47.

岡本卓馬「情報セキュリティにおけるリスクの定量化手法」,『UNISYS TECHNOLOGY REVIEW 第 86 号』,https://www.unisys.co.jp/tec_info/tr86/8606.pdf(閲覧日:2020/12/1)

一般社団法人 日本損害保険協会「サイバー保険とは」,『サイバー保険』,

http://www.sonpo.or.jp/cyber-hoken/about/(閲覧日:2021年5月25日)

経済産業省「情報セキュリティガバナンス導入ガイダンス」平成 21 年 6 月,

https://www.meti.go.jp/policy/netsecurity/downloadfiles/securty_gov_guidelines.pdf

(閲覧日:2021年4月15日)